По крайней мере, таким нам показывают компьютерный взлом в современных кинофильмах. И если все так просто, почему рынок средств защиты информации переживает настоящий бум продвинутых систем мониторинга информационной безопасности: SIEM-систем.

Проникновение со взломом

Чтобы понять, какие действия совершает хакер, для того чтобы оказаться внутри компьютерной сети организации и похитить ценную информацию, проведем параллели с аналогичными действиями преступника, пытающегося проникнуть в квартиру.

На российском рынке информационной безопасности сейчас настоящий бум SIEM-систем. Активно внедряются продукты западных и российских компаний. Одним из ведущих отечественных решений является система КОМРАД, разработанная НПО «Эшелон».

Сначала перед вором-домушником стоят две разведывательные задачи: понять, какие ценности хранятся, и насколько хорошо они защищены: что за замки, есть ли видеонаблюдение, сигнализация и т.п. Аналогичные задачи решает и хакер: он выясняет, какая информация ему нужна, где она хранится и как защищена. Компьютерный злоумышленник определяет адреса серверов организации, к которым можно обратиться через интернет, старается найти уязвимости в этих серверах, которые можно использовать (эксплуатировать).

Все мы знаем, что защитить квартиру может прочная металлическая дверь с надежными замками, которая пропустит во внутрь только тех, у кого есть ключи. Специалисты по защите информации придумали аналогичное решение и для защиты компьютерных сетей, которое получило название "межсетевой экран". Межсетевой экран пропускает в корпоративную сеть только разрешённый сетевой трафик и надежно закрывает сеть от примитивных попыток проникновения.

Чтобы преодолеть такую защиту хакеру, как и вору, зачастую, нужна помощь тех, кто имеет доступ к помещению. Поэтому современная атака начинается с атаки на обычного сотрудника, которому отправляют ссылку на вредоносный сайт или подбрасывают флэшку с вредоносным программным обеспечением, которое специалисты относят к типу "троянский конь". Доверчивость пользователя приводит к тому, что его компьютер становится заражённым и позволяет злоумышленнику получить доступ вовнутрь.

Почему же не срабатывает межсетевой экран? Потому что теперь вредоносный трафик исходит от пользователя и является разрешённым, так как практически всегда межсетевой экран блокирует сетевой трафик, инициированный извне и в тоже время разрешает пользователям выходить в интернет. Хакер действует подобно домушнику, у которого получилось убедить консьержку пропустить его в подъезд.

Вор-домушник забирает интересующие его ценные вещи и покидает помещение, стараясь не оставлять отпечатков пальцев и других следов. Аналогично поступает и компьютерный злоумышленник.

После того, как мы разобрались с базовыми действиями компьютерного взломщика, нам необходимо понять, как можно выявлять современные хакерские атаки.

Всегда на страже

Вспомним, что первое, что пришло специалистам в голову для защиты помещений от воров помимо дверей, это использование сигнализации, срабатывающей в случае наличия какого-либо признака взлома, например, открытия двери.

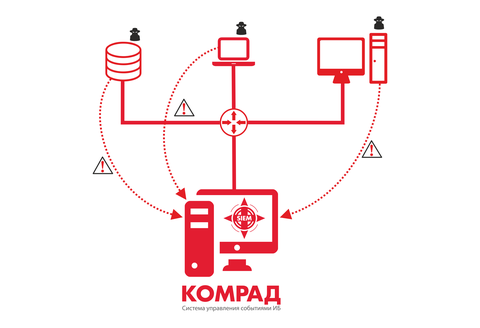

SIEM-система собирает информацию из различных точек компьютерной сети организации: сетевого оборудования, серверов и рабочих станций. Собранная информация автоматически обрабатывается и анализируется. В случае выявления признаков проникновения оповещаются специалисты, ответственные за обеспечение информационной безопасности.

В случае компьютерных сетей ситуация повторилась: появились системы обнаружения вторжений, которые "следят" за данными, циркулирующими между сетью организации и сетью интернет. В случае появления набора данных, характерного для определенной атаки, система сигнализирует о попытке вторжения.

Всегда ли срабатывает такая примитивная сигнализация? Современный хакер не будет ломиться в сеть напрямую, а воспользуется каким-то хитроумным планом для получения желаемого. Система обнаружения вторжений может оказаться бесполезной, так как сетевой трафик может и не содержать признаков атаки. Так и вор-домушник может зайти не через дверь, а через окно или даже через пробоину в стене. Как быть в такой ситуации?

Для защиты помещений сейчас используют современные системы сигнализации, которые обрабатывают информацию от множества различных датчиков, размещаемых в помещении: датчики открытия окон/дверей, инфракрасные датчики движения, датчики разбития стекол и т.п. Аналогичной дорогой пошли и разработчики систем защиты информации и подобием современной системы охранной сигнализации в компьютерном мире стали системы управления событиями информационной безопасности (SIEM - Security Information and Event Management).

SIEM-система собирает информацию из различных точек компьютерной сети организации: сетевого оборудования, серверов и рабочих станций. Собранная информация автоматически обрабатывается и анализируется. В случае выявления признаков проникновения оповещаются специалисты, ответственные за обеспечение информационной безопасности.

SIEM-система собирает информацию из различных точек компьютерной сети организации: сетевого оборудования, серверов и рабочих станций. Собранная информация автоматически обрабатывается и анализируется. В случае выявления признаков проникновения оповещаются специалисты, ответственные за обеспечение информационной безопасности.

Рассмотрим простой пример. Злоумышленник проводит разведку – сканирует серверы организации, SIEM-система это замечает, но пока не придает большого значения. Затем злоумышленник пытается подобрать пароль к какому-либо сетевому сервису. Неудачные попытки фиксируются и события выделяются. Администраторы могут уже начать противодействовать попыткам хакера. Вдруг фиксируется выполнение определенного запроса к базе данных (например, кто-то выгружает таблицу с информацией о паролях пользователей). Это уже реальная тревога, требующая оперативного вмешательства специалистов по защите информации.

Можно сказать, что SIEM-системы пошли даже дальше, чем современные системы охранной сигнализации. Аналогом SIEM-системы в мире физической безопасности будет центр мониторинга со штатом внимательных сотрудников, в который стекается различная информация о безопасности: например, что это за автомобиль с людьми, стоящий напротив подъезда более часа, почему видеокамера на 5-м этаже вышла из строя, похож ли посетитель на одного из членов банды домушников, орудующих в районе, изображения которых получены из местного отделения полиции и т.п.

Отличительной особенностью решения является расширенная поддержка отечественных разработок (операционных систем, средств защиты информации и др.) в качестве источников событий информационной безопасности.

При внедрении SIEM-системы организуется сбор информации о событиях информационной безопасности в единый центр и формируется база правил для выявления специфических угроз, характерных для конкретной ИТ-инфраструктуры организации. В результате в организации создается единый центр мониторинга и управления событиями информационной безопасности. Такой комплексный подход позволяет реально защитить организацию от современных хакерских атак

Сегодня на российском рынке информационной безопасности настоящий бум SIEM-систем. Активно внедряются продукты западных и российских компаний. Одним из ведущих отечественных решений является система КОМРАД, разработанная НПО «Эшелон».

Отличительной особенностью решения является расширенная поддержка отечественных разработок (операционных систем, средств защиты информации и др.) в качестве источников событий информационной безопасности.

КОМРАД сертифицирован Минобороны России и в настоящее время проходит сертификацию ФСТЭК России. Решение с успехом применяется как в наших силовых ведомствах, так и в крупных коммерческих организациях: банках, электронных торговых площадках, производственных компаниях и др.

Александр Дорофеев, директор по развитию ЗАО «НПО «Эшелон»